Что такое TCP/IP и как работает этот протокол? TCP/IP — это базовая модель для обмена данными в Интернете, лежащая в основе всего сетевого взаимодействия. В статье вы узнаете, как работает протокол TCP/IP, его уровни, как изменить TCP/IP отпечаток, и почему важно понимать эту технологию для повышения анонимности и безопасности в сети. Рекомендуется более подробно рассмотреть вопрос “что такое протокол интернета tcp ip?”, который касается всех аспектов применения и функционирования программ с помощью данного протокола.

Взаимодействие компьютеров и программ в Интернете

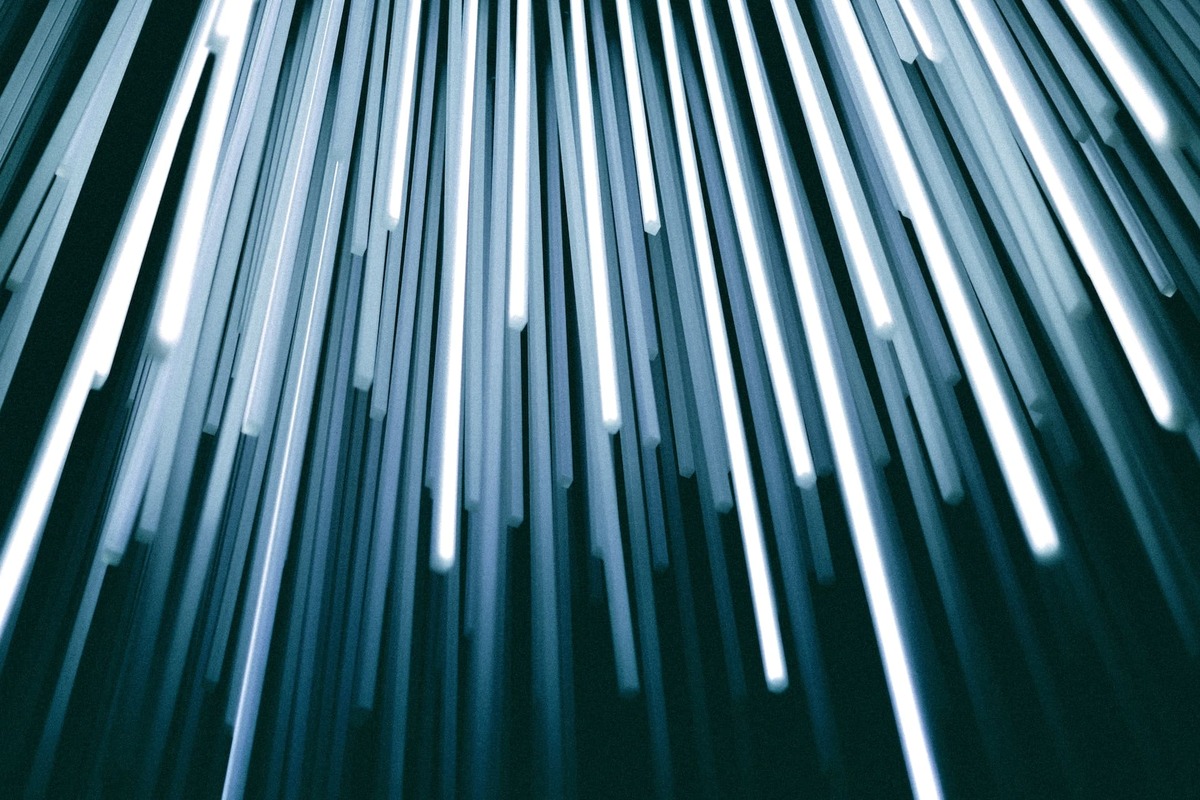

Уже можно понять, что tcp ip это неотъемлемая часть функционирования всех участников сети. Изначально стоит знать то, что взаимодействие компьютеров и программ в Интернете происходит благодаря использованию различных протоколов и современных технологий. Процесс основан на передачи данных и информации между компьютерами. Существует несколько основных аспектов взаимодействия. Например:

- протоколы для обмена данными;

- веб-браузеры;

- клиенты и серверы;

- API (Application Programming Interface);

- сетевые протоколы;

- облачные технологии;

- WebSocket;

- микросервисная архитектура.

Для более глубокого понимания всего процесса работы, необходимо рассмотреть каждый аспект детально. Интернет способен функционировать с использованием разных протоколов. Сейчас выделяют протокол HTTP, HTTPS, FTP, SMTP. Главней их задачей является определение правил обмена информацией между компьютерами.

Каждый раз когда любой пользователь заходит на определенный веб-браузер, главным условием является отправка конкретного протокола. Чаще всего для этого используется HTTP или HTTPS. После этого сервер занимается тщательной обработкой полученного запроса. Далее он высылает информацию, которую мы уже видим на нашем экране.

Серверы и клиенты — важная составляющая взаимодействия. Как уже можно понять, происходит разделение на две категории — серверы и клиенты. Основной задачей сервера является хранение и обработка доступной ему информации. Он также занимался получением запросов, которые отправляют клиенты. Последние выступают юзерами, что ищут информацию.

API — специальный интерфейс, который необходим для взаимодействия между разными программами. Именно это предоставляет разработчикам возможность интегрировать свои разработки и приложения с инструментами других платформ.

Сетевые протоколы играют важную роль, которая способствует поддержанию нормального обмена информацией между компьютерами и программами. Самым известным протоколом является TCP/IP . Их главная роль заключается в обеспечении нормального сетевого соединения между несколькими устройствами в интернете.

Необходимо также выделить облачные технологии. Они предоставляют доступ к хранилищам. Именно там собирается вся информация. Они помогают получить доступ к определенным данным через интернет.

WebSocket являет собой специальную технологию, что поддерживает двустороннюю связь между веб-браузером и сервером. Это помогает проводить максимально быструю передачу данных без необходимости осуществления постоянных запросов. Такой подход значительно ускоряет работу всех участников.

Многие современные веб-приложения созданы своими разработчиками с применением технологии микро сервисной архитектуры,. Именно в ней функциональность разделена на отдельные сервисы, что взаимодействуют между собой через API.

Очень важно понимать, что взаимодействие компьютеров и программ выступает достаточно сложным процессом. Он включает в себя работу с огромным количеством стандартов, технологий и протоколов. Но весь алгоритм обеспечивает доступ к качественной информации.

Для чего используется отпечаток?

Изначально необходимо проанализировать вопрос снятия отпечатка TCP/IP. Процесс снятия отпечатка TCP/IP являет собой специальную технику, которая дает возможность находить и анализировать уникальную информацию. Интересно, что данная техника не просто обычная идентификация личности юзера. Это намного сложнее, чем кажется на самом деле. Данный процесс используется для открытия дополнительных возможностей функционирования в интернете и повышения уровня безопасности. Техника включает в себя метод сообщение о подтверждении TLS и создание зашифрованного трафика. Но как работает tcp ip?

Первый метод основан на детальном изучении сообщений между клиентом и сервером. В основу положен анализ обмена короткими приветствиями между двумя субъектами сети. Как правило, благодаря этому можно автоматически определять версию TLS, тип шифра и много других параметров. На первых этапах используют «Client Hello» — сообщение, которое отправляет клиент. Также данный процесс часто называют «TLS/SSL handshake».

Другая техника основана на тщательном анализе параметром шифрования всего трафика. Для этого важно провести рассмотрение скорости и длины обмена пакетами. Во время процесса происходит и статистический анализ нагрузки.

Вся процедура снятия отпечатком состоит из нескольких основных этапов. Изначально происходит установка контакта — в нашем случае, это отправка первого повествования. Далее происходит разработка браузерного отпечатка. Его можно использовать для идентификации клиента и хранения информации о нем. Финальным этапом выступает анализ. Сетевые администраторы занимаются изучением всех доступных классификацией администратора. Таким образом, они получают всю необходимую информацию о типах и количествах клиентов. Подобная работа весьма полезна для многих задач. Например, она пользуется большой популярностью в ходе определения вредоносного трафика, идентификации незаконного доступа конкретных субъектов или же для обычной оптимизации продуктивности всей сети.

Во-первых, снятие отпечатка просто необходимо для успешного отражения DDoS атак. Можно провести более подробную классификацию функций снятия отпечатка. В первую очередь, благодаря ему можно легко обнаружить все угрозы. Именно так опасный и подозрительный трафик становиться сразу заметным для всей системы. Идентификация клиента находиться не на последнем месте. Все пользователи обладают своим уникальным кодом. Такое постоянное наблюдение за ними в сети позволяет отслеживать активность каждого юзера. В других случаях, получалось определить наличие несанкционированного доступа. Также происходит мониторинг сети. Отпечатки помогают сформировать общее понимание о количествах и характеристиках всех юзеров в сети, повышение общей производительности. Весьма часто происходят непонятные вмешательства. Если появляются новые и незнакомые отпечатки, то их сразу можно квалифицировать как попытку вторжения и атаку. Это дает возможность обеспечивать более быструю реакцию и найти способ решения данной проблемы.

Структура стека TCP/IP. Краткая характеристика протоколов

Важно понимать то, что стек tcp ip был создан еще до разработки модели взаимодействия систем ISO/OSI. Несмотря на свою достаточно сложную и многоуровневую структуру, уровни, которыми обладает стек протоколов tcp ip, и OSI буквально не совпадают между собой. В общих чертах, протокол TCP/IP обладает сразу 4 уровнями. Будет правильно рассмотреть детально каждый из них.

Нижний уровень, то есть четвертый, идентичен для канального и физического уровню системы OSI. Интересным является то, что он никак не регламентирован в TCP/IP. Но это не мешает ему отвечать и поддерживать все возможные стандарты OSI. Локальные сети обладают такими стандартами, как Ethernet, Token Ring, FDDI, а глобальные SLIP, PPP, frame relay. Разработчики создали особую спецификацию, что означает применение самой технологии ATM. Если появляется новая технология от любой сети, то она автоматически проходит этап включение в TCP/IP.

Третий уровень, которым обладает стек протокола tcp ip, занимается аспектами взаимодействия между сетями. На этом уровне все пакеты передаются с применением специальных технологий для реализации данного процесса. На данном уровне применяют протокол IP в роли основного. Можно сказать, что данный протокол достаточно хорошо проявил себя при функционировании в разных сетях.

Второй уровень выступает основным во всей системе. На нем используют два основных протокола TCP и UDP. Первый интернет протокол tcp ip работает над созданием максимально качественного виртуального канала для передачи сообщений между удаленными механизмами. В свою очередь, второй протокол передает пакеты с помощью дейтаграмм и играет роль звена.

Последний и верхний уровень обычно именую прикладным. Он содержит себе огромное количество разнообразных протоколов. Например, основными и них являются FTP, telnet, SMTP, WWW и другие.

Как изменить версию ОС через TCP/IP ?

Необходимо отметить, что сейчас доступно несколько основных способов, которые могли бы помочь изменить версию ОС. Первым делом следует провести настройку сетевого стека. Это действие будет проходить при разных обстоятельствах. Если вы проводите такую работу в Linux, то стоит изменить определенные параметры TCP/IP. Для этого чаще всего выбирают TTL, MSS, Window Scaling, Timestamps. Также широкой популярностью обладают махинаций с разными утилитами — это поможет изменить отпечаток.

Аспекты этой работы в Windows будут немного отличаться. Первым делом стоит попробовать внести некоторые изменения в основные параметры TCP/IP в реестре Windows. Здесь также применяются утилиты, например, TCP Optimizer.

Специалисты выделяют, что проксирование трафика показывает себя достаточно эффективно. Часто пробуют направлять трафик через прокси-сервер, который будет автоматически осуществлять подмену ОС. Для достижения данной цели можно просто подключить VPN-соединение. Как вариант, следует попытаться изменить MAC-адрес сетевого адаптера, чтобы он соответствовал диапазону MAC-адресов нужных ОС. На практике выходит изменить ОС путем установки конкретных обновлений для системы.

Несмотря на все это необходимо понимать, что процесс изменения ОС и получение новой версии совершенно не будет гарантировать сохранения анонимности и безопасности. Также существуют конкретные методы, которые используются для определения реальных оригиналов.

Использование панели управления и настройки сетевых подключений

Важно рассматривать изменение характеристик сетевых подключений в контексте TCP/IP. Этот вопрос включает в себя достаточно большое количество аспектов. Но необходимо рассмотреть это со стороны IP и MAC-адресов, других параметров протоколов. Однако следует понимать все риски прежде чем начать реализовать этот процесс. Изменение адресов обладает рядом последствий для юзеров. Например, весьма часто начинаются заметные проблемы с сетевым подключением после осуществления замены. Защищенность пользователя и его безопасность в сети автоматически снижается. В этом контексте tcp ip расшифровка станет более легкой, что снижает защиту.

Наиболее правильным решением будет рассмотреть вопрос изменения параметров в аспекте Windows. Для изменения IP-адреса изначально потребуется открыть панель управления. Когда нам удалось это сделать, следует перейти в раздел “Сеть и общий доступ”. После этого в новом разделе вы должны открыть «Изменение параметров адаптера». В этом окне кликните на «Свойства» и поменяйте старый IP-адрес, подсеть, шлюз, DNS-серверы, если эти шаги необходимы. Зафиксировать полученный результат важно, нажав кнопку сохранения изменений. Детальная настройка tcp ip windows 7 или любой другой версии поможет внести другой отпечаток.

Многие пользователи интересуются, как можно MAC-адреса. Не необходимо знать, что данный процесс является намного сложнее, чем предыдущий. Для реализации цели следует нажать на кнопку “Настроить”, которая размещена возле строки “Подключение через”. Пользователь сразу увидит новое окно. Именно в нем нужно выбрать раздел “Дополнительно”. На экране появиться список — в нем нужно выбрать “Сетевой адрес”. Далее всплывет новое информационное окно, где важно найти кнопку с надписью “Значение”. В этой строке следует написать новый адрес. Последним шагом будет фиксация окончательного результата.

Использование командной строки и команды «ipconfig»

Важно отметить, что в любой версии Windows есть утилиты командной строки в виде ipconfig.exe. Они выступают весьма популярными и качественными программными средствами диагностики сети. Но существуют определенные параметры, что не применены в версиях, которые были выпущены до Windows Vista/Windows ⅞.

Данная команда способствует отображению настроек, которые присутствуют в протоколе TCP/IP. Она также применяется для обновления характеристик, что формируются еще на этапе конфигурации интерфейсов сети не основе DHCP.

Команда IPCONFIG для изменения настроек может применяться для адаптеров сети, что спрогнозированы для конфигурирования с DHCP и APIPA. Если во время процесса мы вводим имя адаптера с двойными пробелами, то необходимо взять его в двойные кавычки. Очень часто встречаются имена с использованием символов с русского алфавита. В этом случае следует использовать DOS-кодировку. Также существует несколько дополнительных опций. Например:

- ipconfig /all — благодаря ей можно увидеть подробности: MAC-адреса, состояние DHCP, и другие параметры;

- ipconfig /release — используют для освобождения текущего IP-адреса;

- ipconfig /renew — облегчает процесс получение нового адреса от DHCP-сервера;

- ipconfig /flushdns — очищает DNS-кэш. Такая функция весьма полезна при проблемах с разрешением имен.

Специалисты рекомендуют максимально осторожно и внимательно использовать команды для изменения сетевых параметров, таких как «ipconfig /release» и «ipconfig /renew». Ведь часто это приводит к временной потере соединения с Интернетом.

Имитация отпечатка с использованием программ

Изначально следует разобраться с самим значением имитации. В контексте сетевой безопасности и создания анонимного профиля данная процедура подразумевает под собой создания эффекта “маскировки” системы.

Для того, чтобы изменить MAC-адрес, понадобиться применить программы Technitium MAC Address Changer или же TMAC. Именно они дают возможность пользоваться другим физическим адресом сетевой карты. Такой подход значительно усложнит уровень идентификации вашей системы в локальной сети.

Также многих пользователей может заинтересовать вопрос изменения User-Agent в веб-браузере. Для работы с браузерами можно применять расширения или программы для создания другой строки User-Agent — именно она отправляется веб-сайтам. Такая деятельность усложнит подбор способов идентификации сети.

Роль VPN или прокси-серверов является достаточно значимой, ведь именно эти программы способны изменить ваш внешний IP-адрес. Это сделает узнаваемость устройства меньшей на фоне с другими. Сейчас каждый может приобрести мобильные прокси. Ведь цена lte прокси и на любые другие модели остается приемлемой для многих покупателей.

Можно попробовать изменить параметры TCP/IP. Определенные инструменты, например, Nmap, дают возможность манипулировать параметрами TCP/IP в любом русле для создания разнообразных отпечатков при сканировании сети.

Достаточно актуальными сейчас остаются и анонимайзеры. Tor является одним из самых эффективным приложений. Они предоставляют анонимный доступ к сети и не показывают ваш настоящий адрес.

Понимание через реальные примеры

Лучше рассмотреть изменение отпечатка на конкретных примерах. Для изменения параметров TCP/IP в реестре Windows через настройку сетевого стека нужно ввести комбинацию: regedit

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters . Если вы выбрали метод проксирования сетевого трафика, то для использования SOCKS5-прокси необходима команда — socks5://127.0.0.1:1080, а для впн — openvpn —config vpn.conf. Все другие методы подмены отпечатка будут отличаться между собой в зависимости от обновления системы и других факторов.

Заключение

Как мы могли увидеть, TCP/IP является неотъемлемой частью всей сетевой инфраструктуры. Снятие и использование tcp/ip fingerprint необходимы для увеличения защиты всех пользователей, а его изменение выступает действием клиента сервера. Важно понимать, что такой шаг может ухудшить уровень безопасности юзера интернета. Именно из-за этого к вопросу подмены отпечатка в сети следует относиться максимально ответственно. Перед началом процесса изменения пользователь должен быть осведомлен что такое протокол интернета tcp/ip и какую роль играет данный элемент.

FAQ

1. Что такое TCP/IP простыми словами?

- TCP/IP — это набор сетевых протоколов, который позволяет компьютерам обмениваться данными через Интернет. Он определяет, как информация разбивается на пакеты, передается и собирается обратно.

2. Для чего нужен протокол TCP/IP?

- Он обеспечивает подключение и обмен информацией между устройствами в локальной сети и Интернете. Это основа работы веб-браузеров, email, FTP и других интернет-сервисов.

3. Из каких уровней состоит стек TCP/IP?

TCP/IP состоит из четырех уровней:

- Прикладной (HTTP, FTP, SMTP),

- Транспортный (TCP, UDP),

- Сетевой (IP),

- Канальный/физический (Ethernet, Wi-Fi и др.).

4. Как изменить отпечаток TCP/IP?

- Для изменения TCP/IP fingerprint используют прокси, VPN, смену MAC-адреса, настройку параметров TCP в ОС, а также специальные утилиты, такие как Nmap, TMAC, TCP Optimizer.

5. Что такое снятие отпечатка TCP/IP?

- Это процесс анализа уникальных параметров сетевого соединения (версии TLS, длина пакетов, сигнатуры и пр.) для идентификации устройства в сети — используется для кибербезопасности, обнаружения подозрительного трафика и защиты от DDoS-атак.

6. Как изменить TCP/IP настройки в Windows?

- Через панель управления: Переходите в Сеть и интернет → Сетевые подключения → Свойства адаптера, где можно изменить IP-адрес, шлюз, DNS и другие параметры.

7. Что делает команда ipconfig?

- ipconfig позволяет просматривать и управлять параметрами TCP/IP: обновлять IP-адрес, очистить DNS-кэш, проверять MAC-адрес адаптера и состояние сети.

8. Можно ли с помощью TCP/IP изменить версию ОС?

- Нет, но можно имитировать сигнатуру другой ОС через параметры стека TCP/IP, что используется для сокрытия личности или обхода сетевых фильтров.